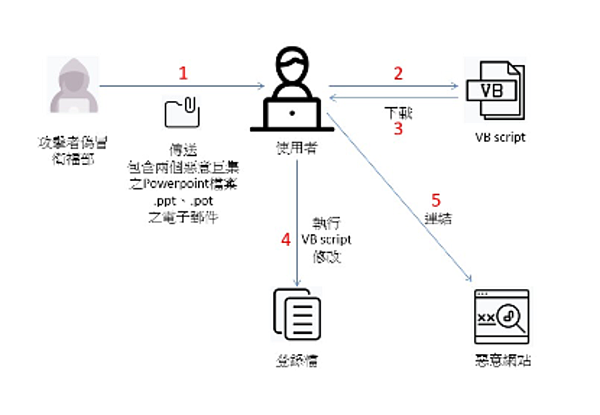

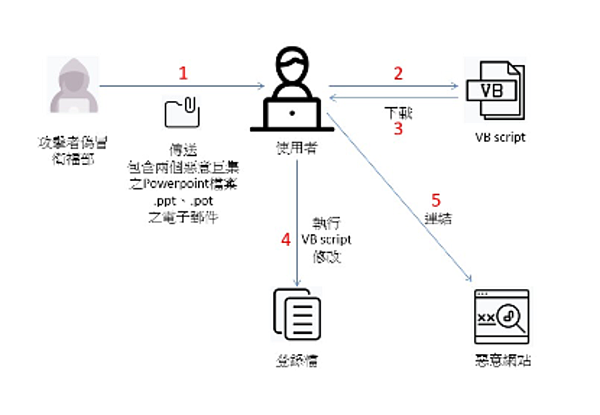

近來發現多起針對科技公司的網路釣魚郵件攻擊,駭客假冒衛福部之名義發送標題為「免費分發covid-19防護設備(台灣衛生部)」之釣魚郵件,引誘使用者點擊信件且於信件中夾帶2個含有惡意巨集(Marco)的PowerPoint檔案,當使用者開啟該惡意PowerPoint檔案,會透過巨集指令連線到惡意網站,下載惡意VBScript再透過VBScript修改受害電腦的登錄檔藉此發動惡意行為。

TWCERT/CC 掌握該惡意檔案樣態,若企業資安單位有IOC的需求請使用企業信箱與我們聯繫,(聯繫信箱: twcert@cert.org.tw),若有相關單位受害,亦可與我們聯繫進行協處,謝謝。

twcert 發表在 痞客邦 留言(0) 人氣(125)

位在德州的美國頂尖航太產業供應商 VT SAA,日前證實其公司網路遭到 Maze 勒贖軟體駭侵攻擊,儲存於該公司內部網路的敏感資料遭竊,且資料量高達 1.5TB。

位在德州的美國頂尖航太產業供應商 VT SAA,日前證實其公司網路遭到 Maze 勒贖軟體駭侵攻擊,儲存於該公司內部網路的敏感資料遭竊,且資料量高達 1.5TB。

位在德州的美國頂尖航太產業供應商 VT SAA,在海洋、陸地和航太領域的軍用電子設備都是領導者;日前該公司證實其內部網路遭到 Maze 駭侵團體發動勒贖軟體駭侵攻擊;儲存於該公司內部網路的敏感資料遭竊,且資料量高達 1.5TB。

該公司總工程師兼副總裁 Ed Onwe 的聲明中說:「一個名為 Maze group 的駭侵團體,以複雜而先進的手法,非法進入本公司的內部網站,並且布署發動勒贖攻擊。」

據 VT SSA 的說明,這起攻擊事件共有兩波,第一波於三月七日發動,第二波則在五月發動。該公司是在發現部分內部資料檔案遭到更名並加密後,才發現自己遭駭。該公司立即進行斷網處理,開始進行調查,並且向相關主管機關發送資安事件通報。

在該公司開始進行內部調查,釐清受害範圍與程度後,確認主要遭竊的資料,屬於其母公司 ST 工程公司在美國的商業活動相關資料,包括該公司和多個政府組織、NASA、美國航空公司等合作單位的合約等機敏資訊,甚至還包括和各合作伙伴的各項計畫的細節,如計畫內容、時間表、行程、所需零件和機具、財務記錄等等。

在這起事件爆發之前數日,Maze 駭侵團體也於暗網上公開了該組織竊自某家美國核電技術供應商的大量內部資料。

twcert 發表在 痞客邦 留言(0) 人氣(15)

資安廠商指出,自今年三月全球陷入肺炎疫情大流行開始,偵測到超過三百種以上惡意軟體,在這段期間內大肆活動。

資安廠商指出,自今年三月全球陷入肺炎疫情大流行開始,偵測到超過三百種以上惡意軟體,在這段期間內大肆活動。

資安廠商 Palo Alto Networks 旗下的資安研究團隊 Unit 42,日前發表研究報告,指出自今年三月全球陷入肺炎大流行開始,該單位偵測到超過三百種以上惡意軟體,在這段期間內大肆活動。

該單位自三月一日到四月七日期間,監控全球所有 Prisma Cloud 網路上的異常活動,鎖定 20 個可疑的 IP 位址和網域,自 453,074 個網路連線活動中,偵測到非常多的攻擊活動。

Unit 42 說,一共發現 7 個特別可疑的雲端伺服器位址,和各種惡意軟體的網路連線活動有關;而這些惡意軟體的攻擊活動,都假借 Covid-19 之名而行。

以偵測方式而言,Unit 42 設計了一個稱為「AutoFocus」的偵測機制,特別著重觀測在惡意軟體活動時會使用的關鍵字,如「Corona」、「COVID」、「Pandemic」、「Virus」等,結果發現共有 446 種不同的惡意軟體樣式,共透過 20 個不同的 IP 或網域參與攻擊活動。

Unit 42 建議,各公司行號應該針對其使用公有雲端服務的部分,加強防火牆和其他惡意軟體偵防的能量,並進行正確的設定與必要的升級,以免公司內部系統遭到來自公有雲惡意軟體的攻擊。

twcert 發表在 痞客邦 留言(0) 人氣(7)

資安事件摘要

資安事件摘要twcert 發表在 痞客邦 留言(0) 人氣(15)

QNAP 技術團隊於今年5月收到多起攻擊通報,發現NAS設備漏洞遭eCh0raix勒索軟體攻擊。經QNAP分析,遭攻擊的漏洞為QTS與Photo Station舊版本中的某些漏洞,QNAP已於2019年9月發布相關補救措施與安全性建議https://www.qnap.com/en/security-advisory/nas-201911-25。

QNAP 技術團隊於今年5月收到多起攻擊通報,發現NAS設備漏洞遭eCh0raix勒索軟體攻擊。經QNAP分析,遭攻擊的漏洞為QTS與Photo Station舊版本中的某些漏洞,QNAP已於2019年9月發布相關補救措施與安全性建議https://www.qnap.com/en/security-advisory/nas-201911-25。twcert 發表在 痞客邦 留言(0) 人氣(132)

資安廠商發現,近來有一波針對遠距工作 Office 365 用戶的釣魚郵件詐騙攻擊,佯稱用戶所屬單位要調整 VPN 設定,實則騙取駭入該單位所需的各項資訊。

資安廠商發現,近來有一波針對遠距工作 Office 365 用戶的釣魚郵件詐騙攻擊,佯稱用戶所屬單位要調整 VPN 設定,實則騙取駭入該單位所需的各項資訊。

Email 資安防護資安廠商 Abnormal Security 日前發表研究報告,指出該公司發現近來有一波針對遠距工作 Office 365 用戶的釣魚郵件詐騙攻擊;在釣魚郵件中,駭侵者佯稱用戶所屬單位要調整 VPN 設定,要求用戶輸入登入其 Office 365 的帳號密碼,以騙取駭入該單位所需的各項資訊。

廠商說,該公司在這波攻擊中已經觀察到至少 15,000 起針對不同目標的攻擊活動。由於疫情關係,全球有許多大型公司要求員工透過 VPN 在家工作,因此這波假稱更改 VPN 設定的釣魚攻擊相當有效。

攻擊者在發出的詐騙信件中,會竄改 sender 欄位,使用目標受害者所屬公司的網域名稱發送,以降低被駭者的戒心;駭客更會使用多個不同的 Email 發送地址和伺服器,以降低被追蹤發現的可能性。

但在信中駭客置入的惡意網頁連結,則都是同一個網址;這表示各個不同來源的釣魚攻擊,其實都由同一組駭侵者所發動。

受害者一旦誤點信中的釣魚連結,就會被導向到一個用來詐騙的虛假 Office 365 登入畫面;而且駭客把這個頁面放在微軟自己的 Azure Blob 雲端儲存空間,所以網址不但會顯示為「web.core.windows.net」,而且還會顯示該網頁擁有微軟簽發的 SSL 加密憑證,更為降低用戶的警覺。

資安廠商指出,看到這類網頁的用戶,其實更應提高警覺;因為這類網頁只應該顯示為各員工自己公司擁有的網域名稱,不應該是外部雲端空間的網址。 twcert 發表在 痞客邦 留言(0) 人氣(18)

廣受全球遠距會議用戶愛用的 Zoom,近來被發現兩個嚴重資安漏洞,可能導致駭侵者利用此漏洞,遠端執行任意程式碼。

廣受全球遠距會議用戶愛用的 Zoom,近來被發現兩個嚴重資安漏洞,可能導致駭侵者利用此漏洞,遠端執行任意程式碼。

第一個漏洞編號為 CVE-2020-6109,發生在 Zoom 處理 GIF 圖像時發生的錯誤;駭侵者可傳送一個特製的訊息到欲攻擊的線上會議用戶或群組,並以該用戶當時擁有的權限範圍內,在任意目錄中寫入一個檔案。

駭侵者可以傳送一個以 GIF 副檔名結尾的檔案,但檔案內容實際上是一段可執行的指令碼或 script;駭侵者就可以利用這段偽裝的程式碼來進行駭侵攻擊。

這個漏洞的 CVSS 3.0 危險評分高達 8.5 分。

編號 CVE-2020-6110 的漏洞則和檔案處理的錯誤有關。駭侵者可以發送一段特製訊息給會議室中的個人或群組,並利用這個漏洞在部分特定目錄中寫入一個自我解壓縮的 zip 檔,以執行其他駭侵攻擊活動。

這個漏洞的 CVSS 3.0 危險評分也相當高,達 8.0 分。

兩個漏洞都存於 Zoom 4.6.10 之前的各作業系統版本,另一個漏洞則也存於新一點的 Zoom 4.6.11。

發現這兩個漏洞的,是網通大廠 Cisco 旗下的資安研究團隊 Talos。該單位在發現漏洞後即通報 Zoom 進行修補,目前這兩個漏洞均已在最新版本的 Zoom 中得到解決。

尚未更新至最新版本 Zoom 的用戶,請盡速更新,以避免遭駭侵者利用此二漏洞發動攻擊。CVE編號:CVE-2020-6109、CVE-2020-6110影響產品/版本:Zoom 4.6.11 與先前版本解決方案:更新至 Zoom 最新版本twcert 發表在 痞客邦 留言(0) 人氣(25)

廣受歡迎的開放源碼瀏覽器 Mozilla Firefox,近日針對兩個嚴重的資安漏洞,推出安全更新。

廣受歡迎的開放源碼瀏覽器 Mozilla Firefox,近日針對兩個嚴重的資安漏洞,推出安全更新。

這兩個得到更新的資安漏洞,其 CVE 編號分別為 CVE-2020-12410 與 CVE-2020-12411;這兩個漏洞都發生在 Mozilla Firefox 在處理各種記憶體管理與資料加密時發生的記憶體崩潰與緩衝區溢位錯誤,可能導致駭侵者利用此漏洞執行任意程式碼,造成嚴重的資安風險。

CVE-12410 的資安危險程度評分高達 7.5 分,其危險評級為「高」;目前尚未傳出有任何駭侵攻擊行動是基於這兩個漏洞進行。

這兩個漏洞由 Mozilla 開發者 Tom Tung 和 Jarl Tomlinson 發現並提報給 Moziila,在 Firefox 多個版本,包括一般版的 Firefox 76.x 與先前版本、提供企業支援的 Firefox 68.9.0ESR 與先前版本,以及基於 Firefox 68.9.0ESR 的 Tor 私密瀏覽器 9.5,都含有這兩個漏洞。

這次更新另外還修補了多個危險層級較低的資安漏洞與錯誤,仍在使用舊版 Firefox 的用戶,應儘速安裝最新資安更新軟體,以避免因這些漏洞未及時修補而遭不必要的駭侵攻擊。只要透過 Firefox 內建的系統更新機制操作,即可下載並更新至最新版本 Mozilla Firefox。CVE編號:CVE-2020-12410、CVE-2020-12411影響版本:一般版的 Firefox 76.x 與先前版本、提供企業支援的 Firefox 68.9.0ESR 與先前版本,以及基於 Firefox 68.9.0ESR 的 Tor 私密瀏覽器 9.5解決方案:透過 Firefox 內建的系統更新機制,下載並更新至最新版本 Mozilla Firefox。twcert 發表在 痞客邦 留言(0) 人氣(11)

明尼蘇達州首府明尼亞波利斯的州政府電腦系統,遭駭客攻擊而癱瘓。當美國國內因為種族問題發生抗議事件時,事發地明尼蘇達州首府明尼亞波利斯的州政府與市政府電腦系統,亦遭駭客攻擊而癱瘓。

明尼蘇達州首府明尼亞波利斯的州政府電腦系統,遭駭客攻擊而癱瘓。當美國國內因為種族問題發生抗議事件時,事發地明尼蘇達州首府明尼亞波利斯的州政府與市政府電腦系統,亦遭駭客攻擊而癱瘓。

明尼亞波里斯一名政府發言人表示,該市政府所屬的官方網站,以及各項系統,在上周四起遭到強力的分散式服務阻斷攻擊(DDoS),各項系統遭到突如其來的超大流量襲擊,導致系統全面停擺。

該市的資訊人員,在遭到攻擊後的數小時內,就將系統回復到約 95% 的程度;該發言人表示,被攻擊的系統在隔天就能完全恢復正常運作。

目前這起攻擊事件,沒有傳出任何資料遭竊或被破壞的情形;但也還不清楚攻擊發動者的身分。

另外,明尼蘇達州警察局的官方網站,也同步傳出被駭消息;不具名的攻擊者駭入了警察局的網站系統,並在首頁放置了一段抗議的影片。

也有不具名駭侵團體散布消息,說他們從警察局竊得敏感資訊並部分釋放出來,但也有資安研究專家認為該批資料是從過去的外洩事件中拼湊而得,並非直接竊自警局系統。

明尼蘇達州州長指出,他們相信這起駭侵事件中的分散式服務阻斷攻擊,使用了相當成熟複雜的手法進行攻擊行動;雖然還不知道到底是誰發動這場攻擊,但州長認為應該不是普通駭客所為。twcert 發表在 痞客邦 留言(0) 人氣(0)

針對被發現且已遭利用的 iOS 嚴重 0-day 漏洞,Apple 立即推出 iOS 小改版升級,以修補此一漏洞。

針對被發現且已遭利用的 iOS 嚴重 0-day 漏洞,Apple 立即推出 iOS 小改版升級,以修補此一漏洞。

這個編號為 CVE-2020-9859 的 0-day 漏洞,是在上周公開,且已遭 iOS 裝置越獄軟體 Unc0ver jailbreak 利用來破解各型 iOS 裝置。而在 Apple 發表的 iOS 更新中,已經修補了這個漏洞。

這個漏洞的發生原因,是在系統處理記憶體資料時的問題,可讓駭侵者以核心權限執行任意程式碼。能夠取得核心執行權限,基本上就能在 iOS 系統中為所欲為,駭侵者可用以竊取資訊、攔截並修改程式或資料,當然也能執行更多惡意軟體。Unc0ver 越獄程式支援的 iOS 版本範圍相當廣,甚至連最新版的 iOS 13.5 都可利用此越獄程式加以破解。

這類越獄程式雖然可讓 iOS 裝置用戶安裝使用各種非官方 App,或是突破 Apple 因為各種商業或資安考量在系統設立的限制,讓越獄用戶更能完全控制其裝置,但這也給駭侵者大開方便之門;駭侵者將能繞過 Apple 原先設計的各種資安關卡,在越獄用戶無法查覺的情形下,於其裝置植入惡意軟體。

Apple 呼籲所有 iOS 裝置用戶,包括 iPhone、iPad、Apple TV、HomePod、Apple Watch 的使用者,都應透過系統更新服務,立即更新到最新版的 iOS 作業系統,以避免因為這個 0-day 漏洞而遭到駭侵攻擊。twcert 發表在 痞客邦 留言(0) 人氣(0)